Im letzten Jahr hatte ich eine Kreditkarte bei der Sparkasse beantragt — Mastercard war das einzige was im Angebot war, aber gut.

Also beantragt und direkt nach Erhalt einmal benutzt. Schon der zweite Versuch ging in die Hose, da aufgrund von Vorschriften eine Form von MFA ((Multi-Faktor-Authentifizierung)) zum Einsatz kommen müsse. Ich möge doch bitte die S-ID-Check App der Sparkasse auf meinem Androidgerät installieren. Gesagt getan. Aber huch, die App verweigerte den Dienst, denn mein Androidgerät ist aus Privatsphäre- und Sicherheitsgründen ((Ja, Sicherheitsgründe, denn ohne Rooten kann man diverse fragwürdige Konstrukte die einem mitgeliefert werden nicht deaktivieren; ADB reicht einfach nicht für alles.)) gerootet. Also schnell angefragt bei der Sparkassenberaterin. Ja, es gäbe da noch die Option auf die Nutzung von FIDO2. Ah, super … für mich der erste praktische Anwendungsfall privat, also schnell vom empfohlenen Sparkassen-Shop ein Feitian ePass Fido2 A4B bestellt.

Das war nach ein paar Tagen auch da. Jetzt wurde es schon erstmals bizarr. Bei meiner Sparkasse auf der Webseite gab es keinerlei Dokumentation zum Vorgehen, bei irgendeiner Sparkasse aus Friesland dann hingegen schon. Also hin zu www.online-zahlen-mit-fido.de und Registrierung gestartet.

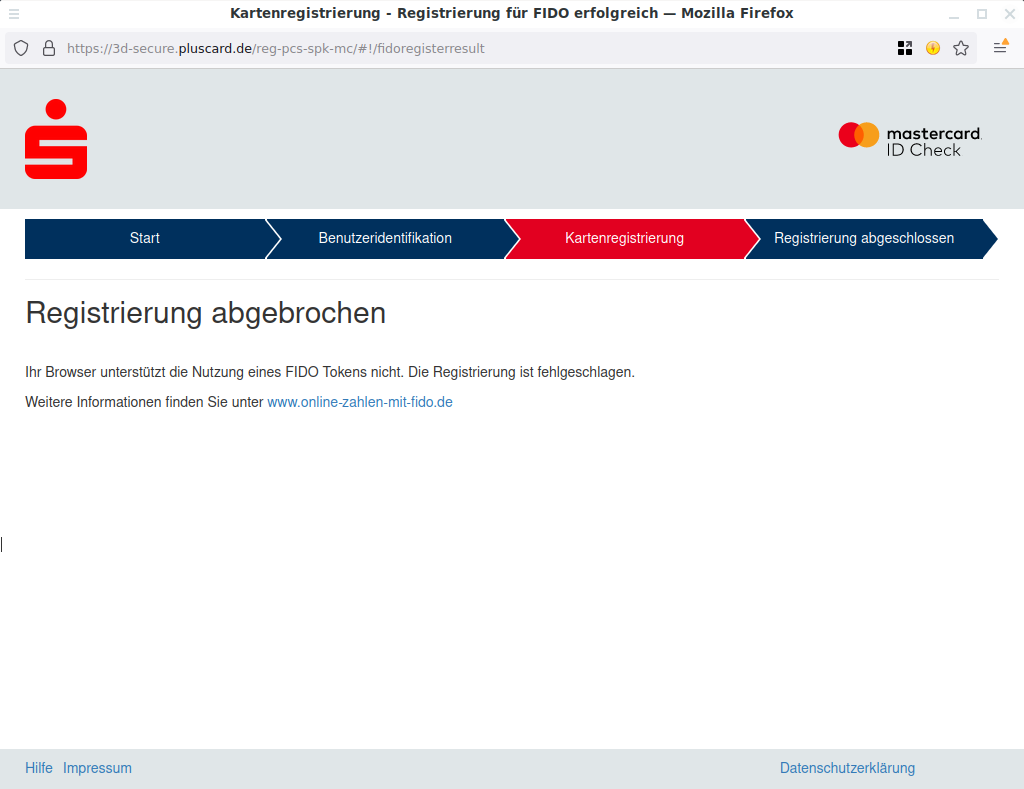

Und das war es dann, was man als Linuxnutzer zu sehen bekam:

Das Freche daran: mein Browser unterstützt sehr wohl die Nutzung von FIDO2 von Linux aus ((Es gibt auch diverse Webseiten auf denen man das direkt aus dem Browser heraus prüfen kann.)) und die Beschränkung ist wohl ganz einfach eine künstlich geschaffene der PLUSCARD Service-Gesellschaft für Kreditkarten-Processing mbH, bei der man die Registrierung vornehmen soll.

Auf Anfrage kam folgende erhellende Antwort:

Die wichtigste Information zuerst. Der FIDO Token ist in unserem Haus nur mit Windows 10 und macOS (Big Sur) und höher kompatibel.

Alle anderen Betriebssysteme sind von diesem Bezahlverfahren leider ausgeschlossen.

Leider steht da nicht: “Windows 10 und macOS (Big Sur) und besser“, sonst hätte man ja noch diskutieren können 😉

Zu Ihrer zweiten Frage, warum die App nicht auf einem gerooteten Handy genutzt werden kann.

Die Installation der App S-ID-Check kann generell nicht auf gerooteten Geräten durchgeführt werden. Grund hierfür sind die Vorgaben der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin). Diese besagen, dass verschiedene Sicherheitsvorkehrungen zu treffen sind, wenn der Einkauf als auch die Legitimation der Zahlung über das gleiche Gerät erfolgen.

Die Annahme ich wolle auf dem gleichen Endgerät auf dem ich diese S-ID-App einsetze auch Käufe vornehmen ist zumindest eine gewagte. Wäre mir bis dahin nicht in den Sinn gekommen, aber ist jenes Szenario was verhindert werden muß.

Und weiter:

In diesem Fall muss verhindert werden, dass das Original-Betriebssystem verändert wurde. Dies hat den Ausschluss von gerooteten Geräten zur Folge. Auch bei vergleichbaren Apps am Markt, mit welchen Zahlungen ausgelöst werden können oder auch bei Online-Banking Apps ist diese Konfiguration zu beobachten. Ein Rooting wird in der Regel immer ausgeschlossen.

Das stimmt wohl, auch bei meiner isländischen Bank habe ich bei deren App das Problem. Fazit scheint mir: Rooten == generell böse und unsicher.

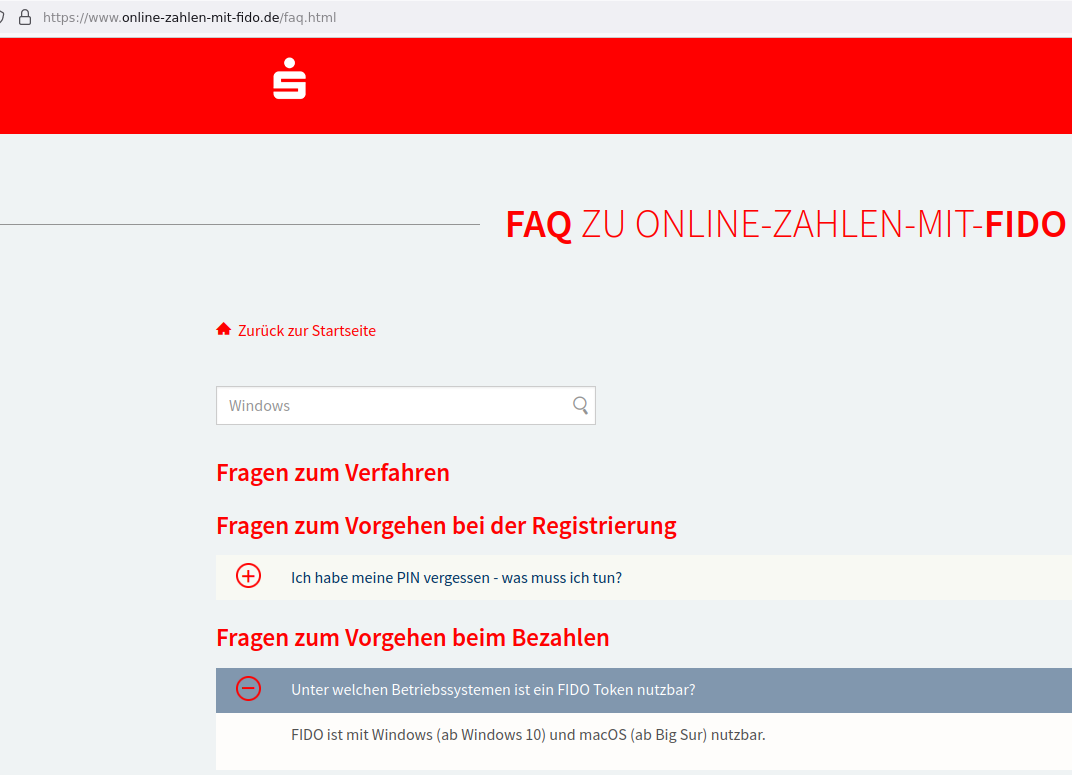

Es stellte sich übrigens auch heraus, daß die FAQ der Firma in der Tat die Nutzung von FIDO ((Gemeint ist dort immer FIDO2, obwohl die mißverständliche Nutzung von “FIDO” auch dazu führen könnte zu meinen es sei von FIDO U2F die Rede …)). Der Wortlaut aus der FAQ (bis zum Tag der Veröffentlichung dieses Beitrags):

FIDO ist mit Windows (ab Windows 10) und macOS (ab Big Sur) nutzbar.

Habe dann einen alternativen Wortlaut vorgeschlagen 😉:

Nutzen Sie ein anderes Betriebssystem als Windows (ab Windows 10) oder macOS (ab Big Sur), verweigern wir Ihnen die Registrierung und Aktivierung Ihres FIDO2-Tokens, sowie dessen Nutzung.

Ebenfalls hatte ich noch geschrieben:

Lassen Sie mich gern wissen, sobald auch Ihre Firma die “Betriebssystem-Apartheid” abgeschafft hat, die ich aufgrund des Plattform-Charakters bei browserbasierten Technologien seit Jahren für Geschichte hielt.

Die Kreditkarte wurde dann nach einmaliger Nutzung seitens der Sparkasse rückabgewickelt. Nächster Versuch wird eventuell dieses Jahr eine Visa-Karte, da die offenbar als Ersatz für die maestro-Karten ab diesem Jahr ausgegeben werden sollen.

Ist schon ein starkes Stück, daß man aufgrund der Nutzung eines bestimmten Betriebssystems einfach ausgeschlossen wird.

// Oliver

Naja, ein Linux-Desktop-System ist ja auch immer irgendwie “gerootet”, sprich man hat root Rechte (“Windows – reboot! / Linux – be root!”) und kann Dank open source jede beliebige Manipulation am System vornehmen, was man bei gerooteten Android-Systemen eben auch könnte, da es sich ja im Grunde auch um ein Linux-System handelt.

In sofern zumindest in gewisser Weise konsequent “freie” Betriebsysteme auszuschließen, wenngleich immer noch ärgerlich und kundenbevormundend.

Ich hatte SuperSU vor einigen Jahren genutzt,um Root vor Bankprogrammen zu verstecken. Wie der Stand aktuell ist, kann ich aber nicht sagen. Beim darauffolgenden Handy habe ich auf Root verzichtet.

Hehe, die Rechte man kann doch auch auf Windows erlangen. Und wie man sich auf diversen Ebenen in den Browser einklinkt auch ganz ohne Rootrechte, ist auch landläufig bekannt. Offenbar ist es aber bequemer sich auf den Standpunkt zurückzuziehen daß Root automatisch böse bzw. unsicher sei und den Rest zu ignorieren.

Prinzipiell kann Magisk das eigentlich auch mit dem Verstecken, ist wohl aber nicht in allen Fällen zuverlässig. Und da man auf meinem Samsung-Handy ja Knox “triggern” muß um überhaupt rooten zu können, vermute ich einmal daß es mit der Nichtverfügbarkeit von Knox zu tun hat (die leider auch bedingt, daß die Nutzung eines Arbeitsprofils nicht mit den Standardapps funktioniert; für mich der größere Verlust im Vergleicht zu den Bankingapps ). Auf einem nichtgerooteten Tablet benutze ich das Arbeitsprofil (meinetwegen könnte es auch ein dutzend verschiedene voneinander getrennte geben) um diverse datenhungrige Apps abgetrennt vom Hauptsystem zu betreiben. Das Rooten beim Handy hatte gewisse Gründe und leider ließ ADB allein nicht zu was ich tun wollte. Also blieb nur dieser Schritt. Ansonsten vermeide ich es auch wenn es sich machen läßt. Schon allein weil OTA-Updates um Längen bequemer sind als manuelles Herunterladen der 7 GiB Update-Pakete, Behandlung mit Magisk und dann flashen per ODIN.

Vielleicht hätte es mit dem Plugin “User-Agent Switcher” funktioniert. Vor paar Wochen hatte ich einen “Lehrgang” zu absolvieren, da bestand der Server auf Chrome – ich hatte da erst mal ein Problem, die aktuellste Version zu installieren; schließlich ging es doch mit FF und Plugin. Vermutlich muß man aber die angebliche Version von Hand aktuell halten. Mir sind auch schon Seiten begegnet, denen ein FF (angeblich auf W10) unter Version 60 nicht sicher genug war…

Nach einem Blick auf die Mozilla-Wiki scheint es doch komplizierter zu sein. Auch wenn es im Teil über mobilen FF steht: “The FIDO2 authenticator requires the application have a valid signature by an approved signing key for WebAuthn to work.” (“https://wiki.mozilla.org/Security/Web_Authentication”)

Das ganze Elend läßt mich diese Meldung über “Web Integrity Environment” nochmal in anderem Licht sehen; da schreibt die Webseite vor, in welcher Umgebung (User, Browser, Plug-Ins, Betriebssystem) sie gestattet, angezeigt zu werden… (“https://blog.fefe.de/?ts=9a3fa96c”)

Genau, das FF-Plugin habe ich sogar in Gebrauch. Aber die genannten Probleme existieren potentiell trotzdem (insbesondere das aktuell halten der UA-Kennung).

… und außerdem sehe ich das Argument nicht ein. Auf Windows kann sich jeder mit Adminrechten ebenfalls in Prozesse einschleichen und böse Dinge tun. Einiges ist leichter, anderes schwerer (und umgekehrt) als auf Linux. Aber prinzipiell besteht auf jedem Desktopsystem (außer vielleicht ChromeOS) normalerweise Mißbrauchsgefahr wenn die Benutzerrechte es zulassen.

Das ist doch ein vorgeschobenes Argument. Mit dem Argument “root = böse” müßten Windows und macOS ebenfalls rausfallen. Da dies nicht der Fall ist, sollte allein die Browserversion (muß aktuell sein, damit sicher) und eben nicht das OS zählen (denn wenn Linux dazukommt, sind die BSDs ja eventuell noch immer außen vor).

Aber Gegenfrage:

klingt für mich als sei damit in diesem Fall der Build der Software gemeint. Also müßte es mit offiziellen Builds funktionieren (bspw. Snaps ab Ubuntu 22.04) aber nicht mit den Rebuilds welche bspw. Linux Mint anbietet, oder?

Mobilgeräte sind ein anderes Thema, auch wenn einige der Argumente aus IT-Sicherheitssicht fadenscheinig sind.

Kleiner Nachtrag: der Ersatz für die ec-Karte ist gekommen und scheinbar eine Debitkarte mit Onlinezahlfunktion. Bin gespannt ob hier das gleiche Desaster droht.

Und zu dem Thema mit User-Agent schummeln: klar, kann man machen. Aber ich bin zahlender Kunde und die Argumente sind aus IT-Sicherheitssicht fadenscheinig bis höchst fragwürdig. Warum soll ich mir also Mühe geben als zahlender Kunde Maßnahmen zu umgehen, wenn 1.) die Umgehung potentiell nur temporär funktioniert (bspw. wird vermutlich die UA-Version geprüft und müßte immer nachgezogen werden) und 2.) mir danach die Umgehung u.U. sogar noch zum Vorwurf gemacht würde?

Eigentlich ein Fall für die sonst so emsigen Marktwächter in EU und Bund.